PERCOBAAN

- Bangunlah jaringan sebagai berikut :

- Konfigurasi sesuai dengan topologi yang diminta :

• Gunakan dhclient di masing-masing PC untuk i dmendapatkan IP dari router.

• 192.168.50.x & y : IP dari router

• Pilih 192.168.50.x sebagai PC Server yang akan dipasangi snort

• Pilih 192.168.50.y sebagai PC Client

IP Client :

Ip server :

Analisa : untuk membangun topologi maka praktikum kali ini kita mengeset IP dari Router kemudian mengatur IP PC yang dijadikan sebagai client dan dalam hal ini IP client adalah 192.168.2.249 ,sedangkan IP PC Server yang di install snort adalah 192.168.2.250.

- Lakukan instalasi snort pada PC Server

# apt-get install snort

Masukkan range network yang akan dianalisa :

Address range for the local network :

192.168.2.0/24

Analisa : sebelum menginstall snort kita lakukan remove terlebih dahulu,karena bisa jadi pada PC yang kita gunakan telah di install Snort sebelumnya, setelah dilakukan remove maka kita dapat melakukan instalasi snort,dan pada gambar diatas terlihat 1 newly installed yang menandakan kita berhasil melakukan instalasi snort dengan range untuk local network 192.168.2.0/24

4. Manjalankan snort

a. Bekerjalah dengan kelompok anda, salah satu menjalankan snort (PC Server) dan yang lain

menjalankan aplikasi yang lain (PC Client).

b. Jalankan perintah ping dan nmap dari PC Client ke PC Server.

c. Jalankan snort dengan menggunakan mode sniffer

#snort –v #snort –vd #snort –vde #snort –v –d –e

Ket : Running in packet dump mode

Jelaskan perbedaan hasil dari option di atas.

Analisa: snort –v digunakan untuk melihat header TCP/IP paket yang lewat. Dan dalam percobaan diatas terlihat total packet wire yang diterima sejumlah 24, dan total breakdown menggunakan protokol sebanyak

24.

Analisa : Snort –vd digunakan untuk melihat isi paket.

Analisa : tambahan –e atau snort –vde digunakan untuk melihat header link layer paket seperti ethernet headaer.

Analisa : dengan menambahkan beberapa switch –v –d –e maka menghasilkan beberapa keluaran yaitu untuk melihat header TCP/IP paket yang lewat, untuk melihat isi paket, dan melihat header link layer paket seperti ethernet header.

d. Untuk mempermudah pembacaan masukkan hasil snort ke dalam file, jalankan

perintah berikut :

#snort –dev –i eth0 –L /var/log/snort/snort.log

Ket : Running in packet logging mode

Akan menghasilkan sebuah file di folder /var/log/snort, lihat dengan perintah :

# ls /var/log/snort

Analisa : pada gambar diatas terlihat Action Stats : alert 0,logged 14, dan passed 0, yang berarti file berhasil dilog sejulah 14, dan untuk melihat masukan hasil snort kedalam file maka dapat dilihat menggunakan ls /var/log/snort dan pada gambar diatas terlihat sebuah file di /var/log/snort yaitu snort.log.1365412530.

e. Untuk membaca file snort (misal : snort.log.1234) berikan option –r pada snort

# snort -dev -r /var/log/snort/snort.log.1234

Analisa : pada percobaan diatas kita membaca file snort yang ada di /var/log/snort ,dan terlihat pada gambar diatas snort yang diproses ada 14 packet.

5. Menjalankan snort dengan mode NIDS (Network Intrusion Detection System)

a. Opsi e, dihilangkan karena kita tidak perlu mengetahui link layer MAC. Opsi v

dihilangkan juga, jalakan menggunakan option sbb :

#snort -d -h 192.168.1.0/24 -l /var/log/snort -c /etc/snort/snort.conf

Ket : Running in IDS mode

Analisa : pada percobaan diatas kita menjalankan snort dengan mode NIDS(Network Intrusion Detection System), terlihat pada gambar Server Default Configuration adalah WinXP dengan port yang terdeteksi SHB: 139,445 , TCP:135, UDP:135,dan SSLPP config dengan port 443, 465,563,636,989,992,993,994,995 serta keterangan server side data is Trusted.

b. Bekerjasamalah dengan rekan anda. Sekarang coba jalankan scanning dari

komputer lain (PC Client) dengan nmap menuju komputer yang anda pasangi

snort (PC Server). Terlebih dulu jalankan snort dengan mode NIDS, kemudian

lakukan scanning dengan perintah :

# snort -d -h 192.168.1.0/24 host <no_ip_snort> -l

/var/log/snort –c /etc/snort/snort.conf

#nmap -sS -v <no_ip_snort>

Analisa : Snort berhasil dijalankan.kemudian dilakukan scanning.

Analisa: pada proses penscanan terlihat IP adress discan dengan waktu 0,40 detik dan raw packet yang dikirim sebanyak 2(84B) serta paket yang diterima 0(0B).

c. Lihatlah apakah scan anda terekam oleh snort. Jika iya, copy paste hasil snort

pada bagian scanning SYN. Untuk melihat, gunakan perintah :

# snort –dev –r <nama-log-file> | more

Apakah scanning ini ditandai sebagai alert ? Coba lihat di /var/log/snort,

gunakan perintah :

# vim /var/log/snort/alert

Analisa: Pada gambar terlihar snort membaca traffic dari file /var/log/snort/tcpdump.log.1366018551 .dan di alert terlihat message TCP/IP flooding didirectkan ke SIP Proxy.

d. Jalankan snort. Buka halaman web. Apakah ini terdeteksi sebagai alert?

Analisa : ketika kita menjalankan web maka secara otomatis pada snort akan terdeteksi sebagai alert.snort secara otomatis akan menambah informasi paket yang dijalankan.

e. Sekarang coba ubah rule snort. Buat rule baru yaitu alltcp.rules dan simpan di

/etc/snort/rules

# vim /etc/snort/rules/alltcp.rules

alert tcp any any -> any any (content:”www.facebook.com”;

msg:”Someone is visiting Facebook”;sid:1000001;rev:1;)

alert tcp any any -> any any (msg:"TCP

Traffic";sid:1000002;rev:0;)

Analisa : kita mengubah rule alltcp.rules dimana any any (host port), sid harus lebih dari 1 juta, rev mulai dari 0.

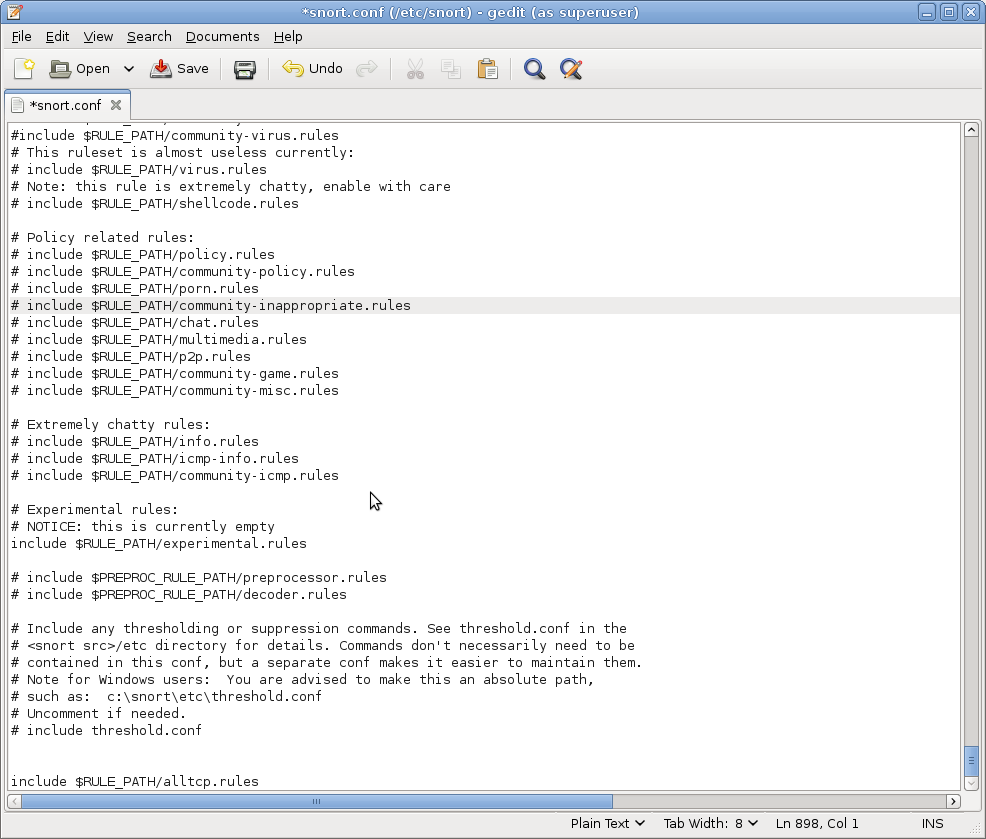

f. Coba lihat snort.conf. Beri tanda # pada semua rule lain dan tambahkan rule

anda yaitu : alltcp.rules.

# vim /etc/snort/snort.conf

include $RULE_PATH/alltcp.rules

Analisa : ini berarti pada snort.conf rule yang berlaku adalah rule yang ada di alltcp.rules.

g. Lakukan restart aplikasi snort anda :

# /etc/init.d/snort restart

h. Bukalah halaman web untuk mengakses “www.facebook.com”, lihatlah apakah

ada tanda sebagai alert atau tidak?

Analisa : ketika membuka www.facebook.com ,pada snort terlihat informasi baru yang muncul,namun pada halaman web masih belum dapat membuka halaman www.facebook.com karena didirectkan pada proxy.

i. Coba lakukan scanning seperti perintah b. Lihatlah apakah ada tanda sebagai

alert atau tidak

Untuk mengetahui beberapa baris terakhir dari informasi alert :

# tail –f /var/log/snort/alert Analisa : informasi yang ada pada baris terakhir alert adalah message TCP/IP flooding didirectkan ke SIP proxy.

Analisa : informasi yang ada pada baris terakhir alert adalah message TCP/IP flooding didirectkan ke SIP proxy.

Kesimpulan:

Snort merupakan software yang berguna untuk mengamati aktivitas dalam suatu jaringan komputer. Snort dapat digunakan sebagai suatu NIDS(Network Intrusion Detection System) dan snort ini menggunakan sistem peraturan untuk melakukan deteksi dan pencatatan(logging) terhadap berbagai macam serangan terhadap jaringan komputer.

jika digunakan di windows bagaimana?